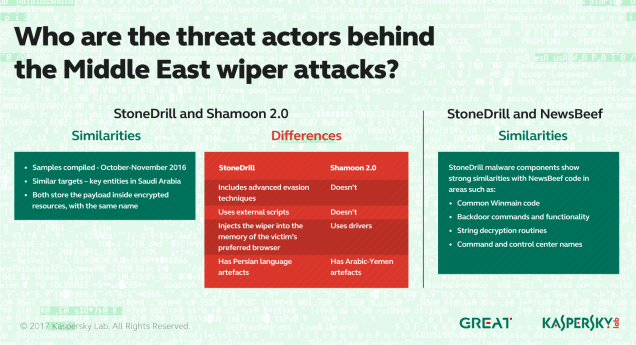

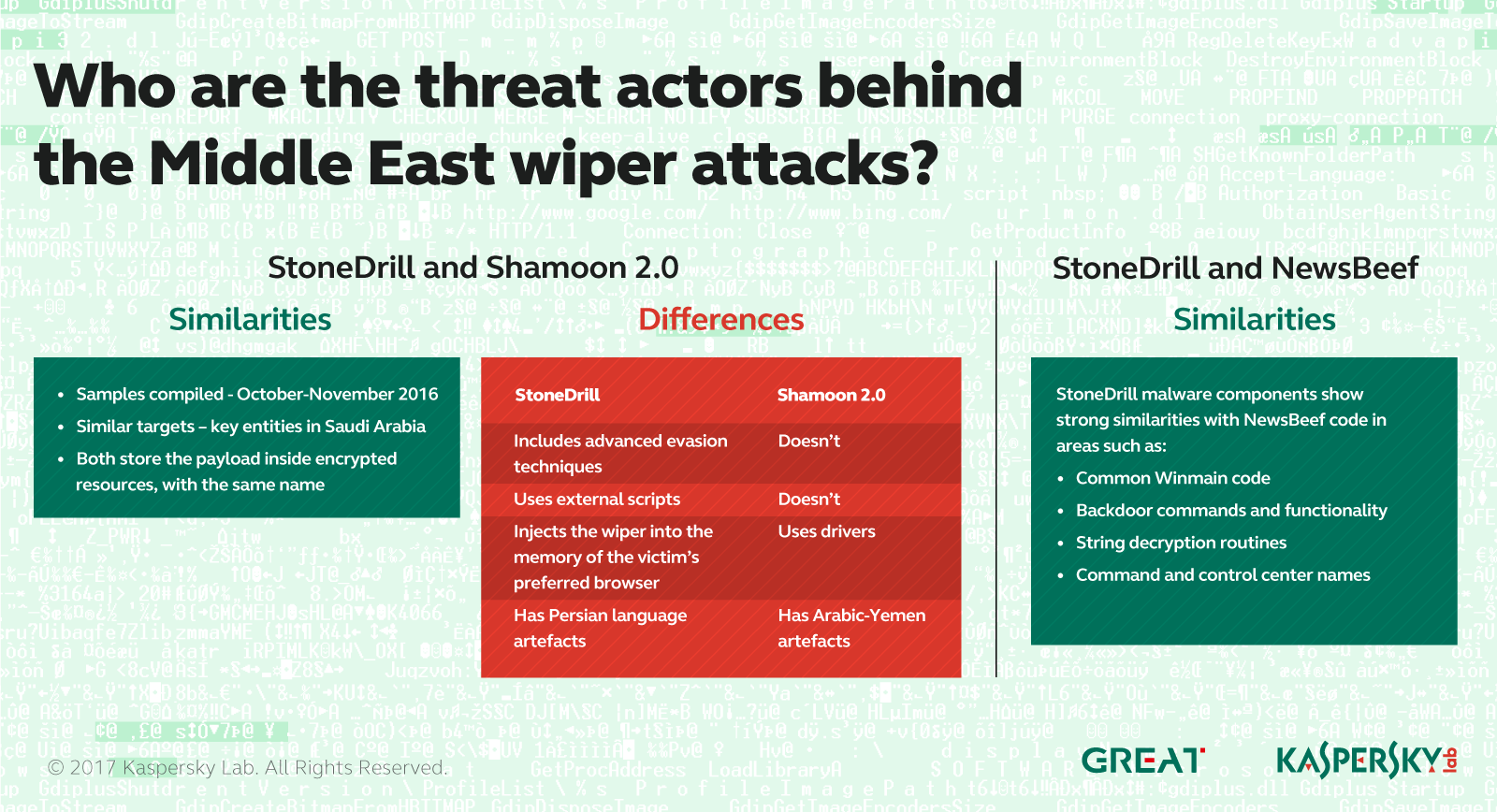

Qualcuno di voi ricorderà Shamoon, una misteriosa minaccia che cancellava l’intero hard disk dei computer colpiti. Questo fenomeno risale al 2012 e ha colpito più di 35.000 computer in Arabia Saudita, prendendo di mira una compagnia petrolifera. Shamoon, dopo aver creato il panico per un breve periodo, è poi scomparso nel nulla. Inaspettatamente si torna a parlarne: una minaccia simile ha colpito già tra volte a partire da novembre scorso. In realtà sono due le minacce: Shamoon 2.0, ovvero un aggiornamento di quello del 2012, e StoneDrill.

StoneDrill ha colpito una nuova compagnia petrolifera in Europa, mentre Shamoon continua a concentrarsi sul Medio Oriente. I ricercatori di Kaspersky Lab che si sono occupati di analizzare i nuovi attacchi avvenuti tra novembre e gennaio hanno scoperto che Shamoon 2.0 è dotato di nuove caratteristiche che lo rendono ancora più efficace: un minor ricorso ai server C&C, un modulo ransomware perfettamente funzionante e nuovi componenti a 32 bit e 64 bit. Come avveniva col predecessore, la versione più recente si infiltra in una rete e permette di acquisire le credenziali da amministratore. Si diffonde quindi all’interno dell’organizzazione o compagnia e attende che venga attivato a comando. Quando gli hacker inviano il comando, il malware si attiva in modo rapido e rende i computer infetti inutilizzabili. Non è ancora chiaro come si diffonda.

StoneDrill è invece in grado di eludere qualsiasi controllo rinunciando a utilizzare i driver del disco durante l’installazione del malware. Per riuscirci, inserisce del codice che va a cancellare l’hard disk passando dalla memoria del computer associata al browser preferito dell’utente. Entrano quindi in azione anche funzionalità backdoor per spiare il computer colpito e rubarne documenti prima di renderlo inutilizzabile. I ricercatori Kaspersky si sono imbattuti in quattro pannelli C&C utilizzati dagli hacker per rubare dati da un numero ancora imprecisato di vittime.

Le due minacce condividono stesse parti di codice, ma non si capisce se gli hacker responsabili portino avanti un progetto comune. StoneDrill riutilizza il codice in una campagna di spionaggio chiamata “NewsBeef” che ha già colpito numerose organizzazioni a livello internazionale. Secondo quanto dichiarato dai ricercatori Kaspersky:

La scoperta che StoneDrill lavori in Europa è un segno che il gruppo sta espandendo i propri obiettivi oltre il Medio Oriente. Il target del primo attacco sembra essere una compagnia che si occupa di attività petrolchimiche in una vasta area che sembra non aver connessioni o interessi in comune con l’Arabia Saudita.